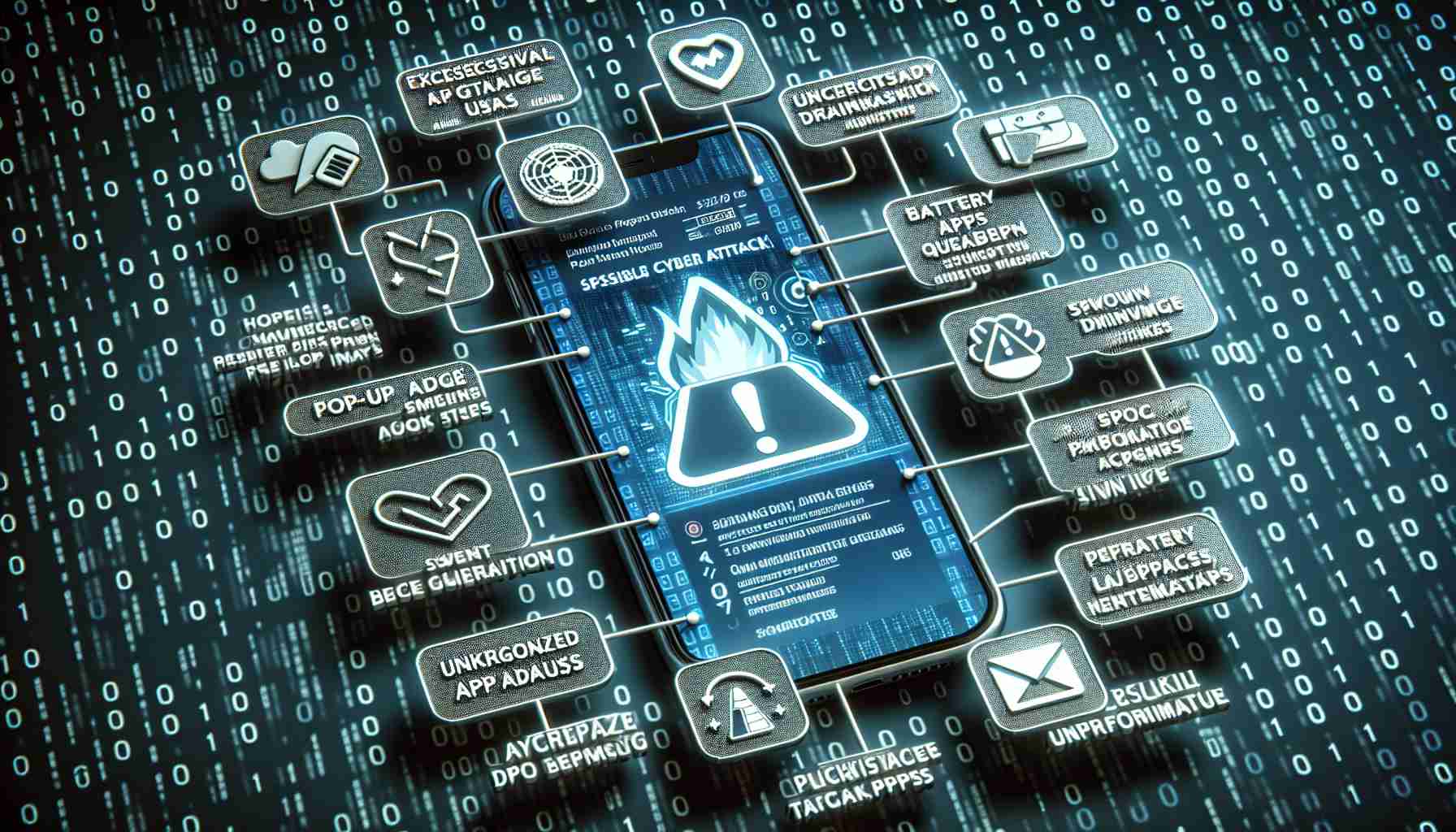

Señales de Comportamiento Extraño

Si tu smartphone comienza a comportarse de manera inusual al reiniciarse espontáneamente, abrir aplicaciones por sí solo o apagarse inesperadamente, podría ser una indicación de un posible ciberataque. Este comportamiento inusual no debe pasarse por alto, ya que puede señalar la infiltración de software malicioso en tu dispositivo.

Identificación de Indicadores de Ciberataques

Uno de los signos destacados por los expertos es la funcionalidad anormal del dispositivo. Presta atención a la aparición repentina de aplicaciones desconocidas o ventanas emergentes, que podrían ser señales de alerta de una violación de seguridad. Además, cualquier disminución en el rendimiento del dispositivo o casos de sobrecalentamiento también podrían indicar acceso no autorizado por parte de ciberatacantes.

Mantente Vigilante e Informado

Es crucial mantenerse vigilante e informado sobre las posibles amenazas que pueden comprometer la seguridad de tu smartphone. Actualizar regularmente el software de tu dispositivo y ser cauteloso al descargar aplicaciones o hacer clic en enlaces sospechosos puede ayudar a minimizar el riesgo de caer víctima de ciberataques. Recuerda, la prevención y la conciencia son clave para proteger tus activos digitales de actividades cibernéticas maliciosas.

Signos Avanzados de un Ciberataque a Smartphone

Si bien comportamientos inusuales como reinicios repentinos y apagones inesperados son indicadores comunes de un ciberataque a smartphone, existen signos más avanzados de los que debes estar consciente. Por ejemplo, cambios drásticos en la vida útil de la batería o patrones de uso de datos sin una explicación lógica también pueden sugerir interferencia maliciosa. Estos signos sutiles pero cruciales no deben ser pasados por alto, ya que podrían señalar un ciberataque más sofisticado.

Anomalías de Red y Conexiones Extrañas

Otro signo significativo a tener en cuenta son las anomalías de red en tu smartphone. Si notas un tráfico de datos inusual, conexiones extrañas a redes desconocidas o picos de uso de datos inesperados, podría ser una señal de un ciberataque. Los ciberdelincuentes suelen intentar establecer conexiones no autorizadas para robar datos o controlar el dispositivo de forma remota, por lo que cualquier actividad de red irregular debería generar una preocupación inmediata.

Preguntas Clave y Desafíos

1. ¿Cómo pueden los usuarios diferenciar entre fallos normales y ciberataques reales?

Respuesta: Los usuarios pueden realizar comprobaciones exhaustivas de cualquier comportamiento inexplicado, monitorear el uso de datos y utilizar aplicaciones de seguridad móvil para detectar y prevenir ciberataques.

2. ¿Cuáles son los principales desafíos en detectar ciberataques a smartphones?

Respuesta: Uno de los desafíos principales es la naturaleza evolutiva de las amenazas cibernéticas, ya que los atacantes desarrollan continuamente nuevas técnicas para eludir medidas de seguridad y permanecer indetectados.

3. ¿Existen controversias en torno a los métodos de prevención de ciberataques a smartphones?

Respuesta: Existe un debate en curso sobre la efectividad de ciertas medidas de seguridad, con algunos expertos enfatizando la necesidad de educación y concienciación de los usuarios sobre la tecnología como única medida.

Ventajas y Desventajas

Ventajas:

– La detección temprana de ciberataques a smartphones puede prevenir la pérdida de datos y el acceso no autorizado a información personal.

– La mayor conciencia de las amenazas potenciales puede llevar a los usuarios a adoptar prácticas de seguridad sólidas y minimizar los riesgos.

Desventajas:

– La dependencia excesiva de medidas de seguridad puede crear una falsa sensación de seguridad, llevando a los usuarios a descuidar prácticas básicas de seguridad.

– La vigilancia constante y el monitoreo de la actividad del smartphone pueden consumir tiempo y requerir conocimientos técnicos.

Para obtener más información sobre seguridad de smartphones y prevención de ciberataques, visita Trustwave.